Istio教程01-服务网格和istio介绍

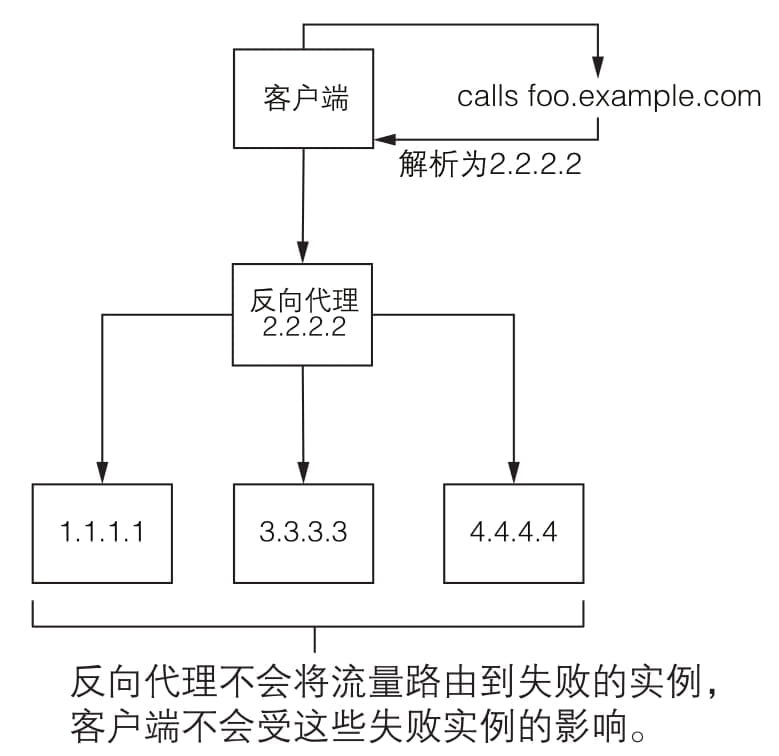

服务网格是一种分布式应用程序基础设施,它负责以透明的、进程外的方式代表应用程序处理网络流量。Istio是一个由谷歌、IBM和Lyft创建的服务网格的开源实现。

基础设施:它负责将代码部署到平台上(容器、Kubernetes、公共云、虚拟机等)。Istio不限定使用哪些自动化部署工具。

应用程序业务逻辑:为了保持竞争力而必须编写的业务差异化代码,。这段代码包括业务逻辑,以及知道要调用哪些服务、以何种顺序调用服务、如何处理服务的响应(例如,如何将它们聚合在一起)、在出现故障时如何处理。

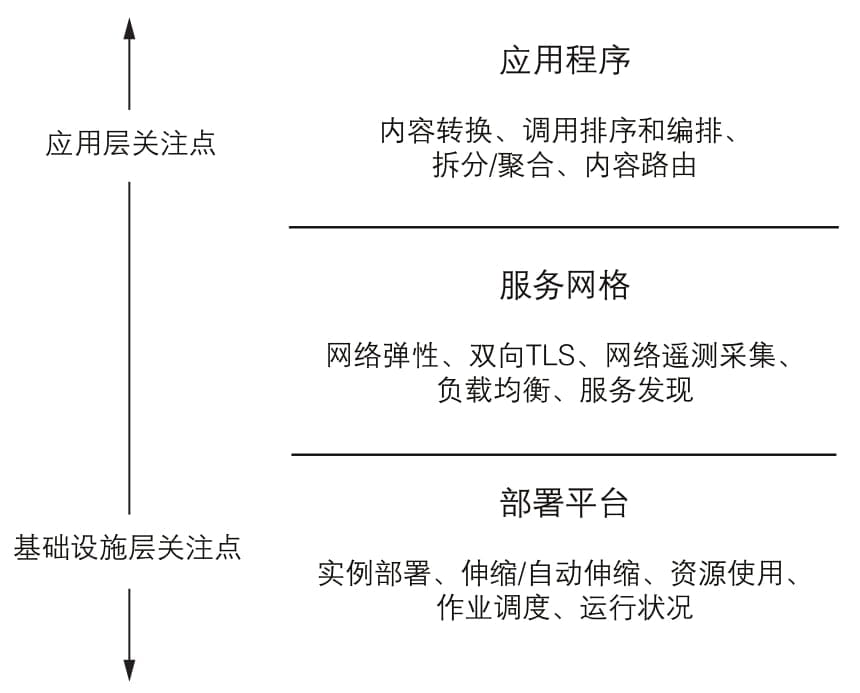

Istio扮演着部署平台和应用程序代码之间的中间人的角色,它的作用是帮助从应用程序中获取复杂的网络代码。它可以基于请求元数据内容(HTTP头等)进行路由,也可以基于服务和请求元数据匹配进行细粒度的流量控制和路由。

golang推荐系统的代码实现

我的知识管理工作流

我的知识管理工作流整体来说非常简单,只有三步:

• I-Inbox:输入,即知识、信息的获取;

• P-Process:加工,即对知识、信息进行要点提取、整合、理解、内化、总结等处理;

• O-Output:输出,即写作、分享并获取反馈。

输入(readwise & raindrop)–> Obsidian同步整合信息 –> 输出(typora + blog)

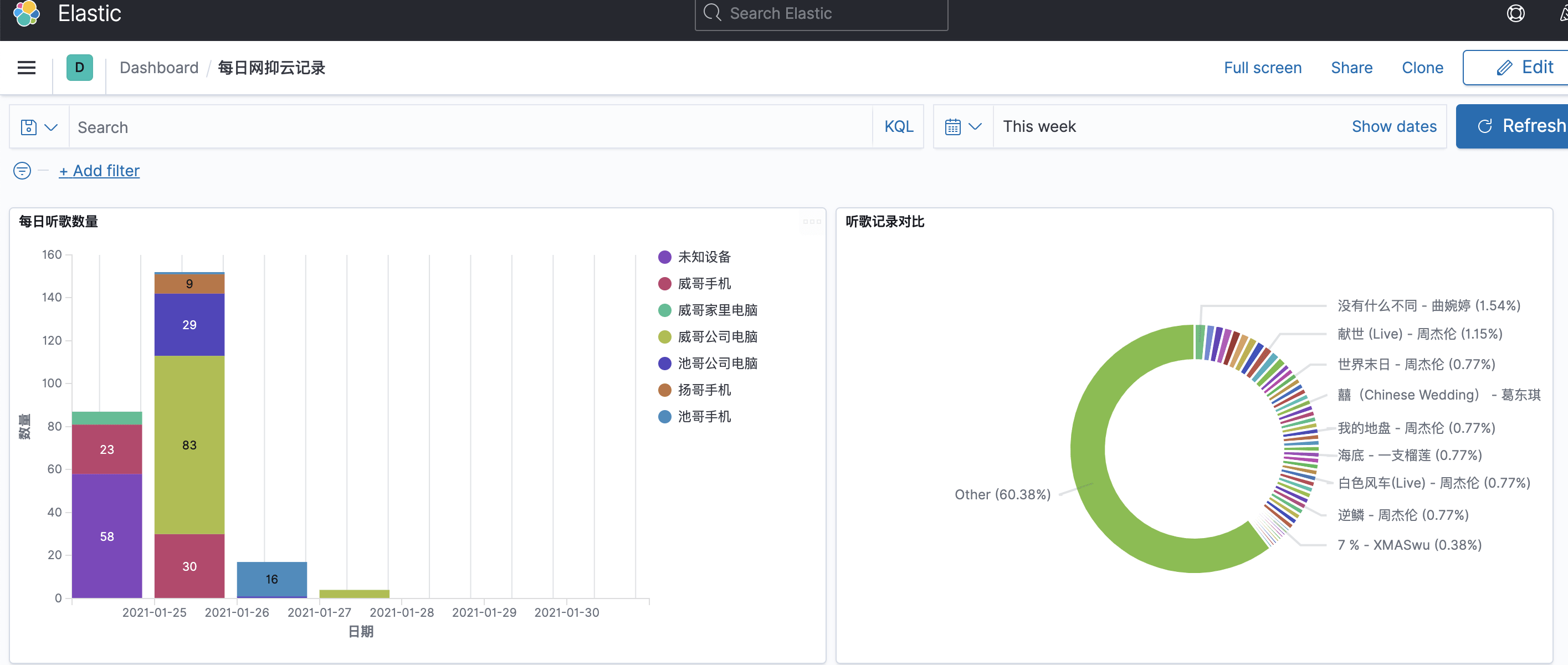

elasticsearch的磁盘清理

1. 基础命令

1.1 查看健康

1 | # 查看健康 |

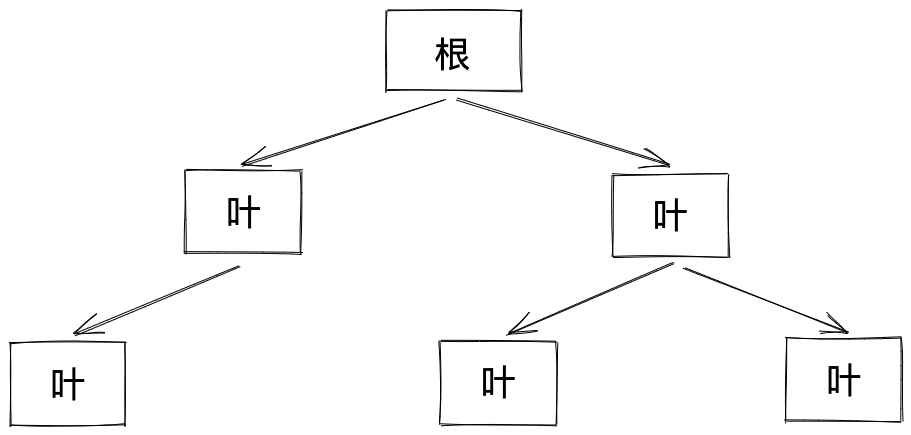

mongodb的分片

当您遇到如下问题时,可以使用分片集群解决:

- 存储容量受单机限制,即磁盘资源遭遇瓶颈。

- 读写能力受单机限制,可能是 CPU、内存或者网卡等资源遭遇瓶颈,导致读写能力无法扩展。

许多人对复制和分片之间的区别感到困惑。记住,复制在多台服务器上创建了数据的精确副本,因此每台服务器都是其他服务器的镜像。相反,每个分片包含了不同的数据子集。